病毒名称: trojan.wannacry.i

病毒类型: 木马|后门

壳信息: 无壳,此病毒没有加壳行为

传播方式:主机系统漏洞利用传播

影响系统: windows xp, windows server 2003/x,windows vista,windows 7,windows 8等 没有安装ms-17-010补丁的windows系统

病毒介绍:

近日全球多家组织遭到了一次严重的勒索软件攻击,西班牙的telefonica、英国的国民保健署、以及美国的fedex等组织纷纷中招。此次攻击的恶意软件是一种名为“wannacry”的勒索软件变种。

该恶意软件会扫描电脑上的tcp 445端口(server message block/smb),以类似于蠕虫病毒的方式传播,攻击主机并加密主机上存储的文件,然后要求以比特币的形式支付赎金。此外,wannacry样本使用了doublepulsar,这是一个由来已久的后门程序,通常被用于在以前被感染的系统上访问和执行代码。这一后门程序允许在系统上安装和激活恶意软件等其他软件。它通常在恶意软件成功利用smb漏洞后被植入,后者已在microsoft安全公告ms17-010中被修复。

wannacry并不仅仅是利用与这一攻击框架相关的eternalblue(永恒之蓝)模块,根据动态特征不同还可分eternalromance(永恒罗曼史)和eternalchampion(永恒冠军)两种漏洞溢出模块可能被利用,它还会扫描可访问的服务器,检测是否存在doublepulsar后门程序。如果发现有主机被植入了这一后门程序,它会利用现有的后门程序功能,并使用它来通过wannacry感染系统。如果系统此前未被感染和植入doublepulsar,该恶意软件将使用eternalblue尝试利用smb漏洞。这就造成了近期在互联网上爆发的大规模勒索蠕虫病毒的事件。

病毒危害:

1. 主要针对文档、图片、视频、音频文件进行加密,以此来勒索用户付费解密。

2. 破坏操作系统还原功能设置,使操作系统还原功能失效。

3. 病毒本身会结束操作系统部分系统工具,使用户无法及时阻止病毒运行。

文件系统变化:

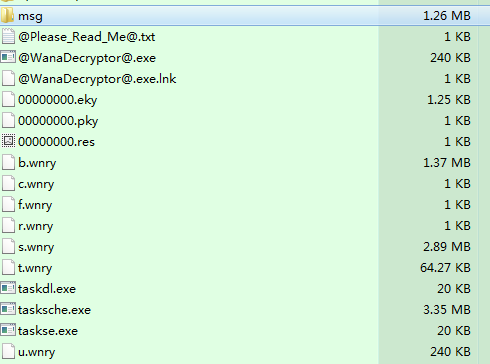

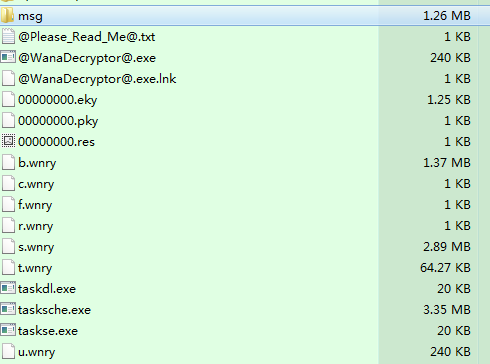

新增病毒文件:(包含加密、解密、提权、密钥等病毒相关加载模块)

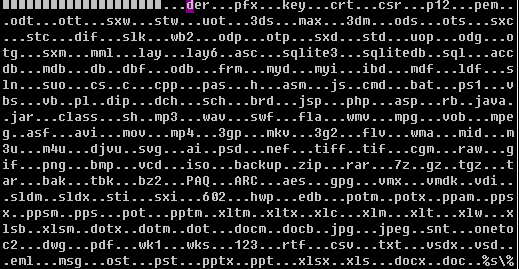

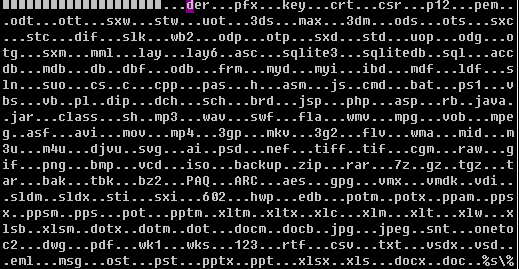

被感染主机会遍历磁盘目录,加密以下类型的文件,修改后缀名为.wncry

注册表变化:

注册表变化:

创建注册表项:

hkey_local_machine\system\currentcontrolset\services\mssecsvc2.0

修改注册表值:

hkey_local_machine\system\currentcontrolset\services\mssecsvc2.0\start start 值: 0x00000002(2)

修改注册表值:

hkey_local_machine\system\currentcontrolset\services\mssecsvc2.0\imagepath

imagepath 值: c:\documents and settings\administrator\桌面\sample -m security

网络症状:

1、病毒会访问以下网址:

如果病毒访问成功,病毒直接退出,病毒主体不在主机运行,不发作。如果访问失败,病毒开始运行,对主机文件进行加密,破坏用户文件。

2、利用tcp 445端口(server message block/smb)进行病毒传播

随机生成ip,并利用漏洞攻击其它未感染主机,恶性传播。

-> [55.228.189.198 : 445 (microsoft-ds)]

-> [52.166.248.116 : 445 (microsoft-ds)]

-> [201.110.157.85 : 445 (microsoft-ds)]

-> [116.153.193.137 : 445 (microsoft-ds)]

-> [114.110.132.72 : 445 (microsoft-ds)]

-> [137.191.174.152 : 445 (microsoft-ds)]

-> [80.237.60.1 : 445 (microsoft-ds)]

-> [153.75.110.68 : 445 (microsoft-ds)]

... ...

病毒主要行为:

1、初始文件sample.exe会释放并执行tasksche.exe文件,然后链接网络http://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com 。

2、如果链接成功,病毒不发作。如果链接不成功,创建mssecsvc2.0服务并设置自启动,病毒开始运行发作。判断参数是否小于2,以两种方式执行mssecsvc.exe文件。再次执行会检查被感染电脑的ip地址,并尝试联接到相同子网内每个ip地址的tcp 445端口,进行漏洞攻击。

3、流程一:

a、创建服务,服务名称: mssecsvc2.0,参数为当前程序路径 –m security。

b、获取kernel32.dll地址,定位调用函数地址。

c、查找资源,释放样本的加密模块,拼接字符串为释放路径,createfile并启动程序。

4、流程二:

a、启动服务进入服务函数,创建线程 执行相应功能。

b、攻击线程中构造exploit 发送漏洞利用程序数据包。

c、发送数据包,利用漏洞攻击攻击随机生成的ip。

5、加密模块启动:

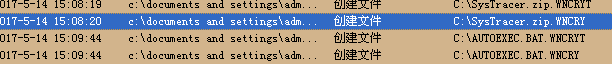

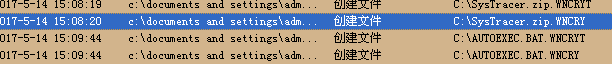

a、复制自身到c:\programdata\dhoodadzaskflip373(文件夹名通过计算机名称和随机值计算出来存在差异)目录下,写入注册表信息设置自启动项。

b、获取资源目录中相关数据,释放其功能模块到当前目录(包括提权模块taskse.exe 、 清空回收站模块taskdl.exe、解密器程序@wanadecryptor@),给当前目录下文件设置隐藏属性和所有用户访问权限。

c、整个加密过程采用rsa aes的方式完成,其中rsa加密过程使用了微软的cryptapi,aes代码静态编译到dll。

d、遍历查找磁盘文件,进行文件加密,在每个目录下创建@wanadecryptor@.exe。

e、根据文件后缀名,比较文件类型是否为其中类型,进行加密处理。

f、生成wncry后缀的加密文件。

6、解密模块:

解密模块运行之后会删除windows自动备份,无法还原被加密的文件。

弹出被加密勒索的提示界面

样本详细分析报告(见:wannacrypt详细分析报告)

样本详细分析报告(见:wannacrypt详细分析报告)